2023年10月– date –

-

Double Tagging Attackやってみた② ー アクセスリンクからの攻撃

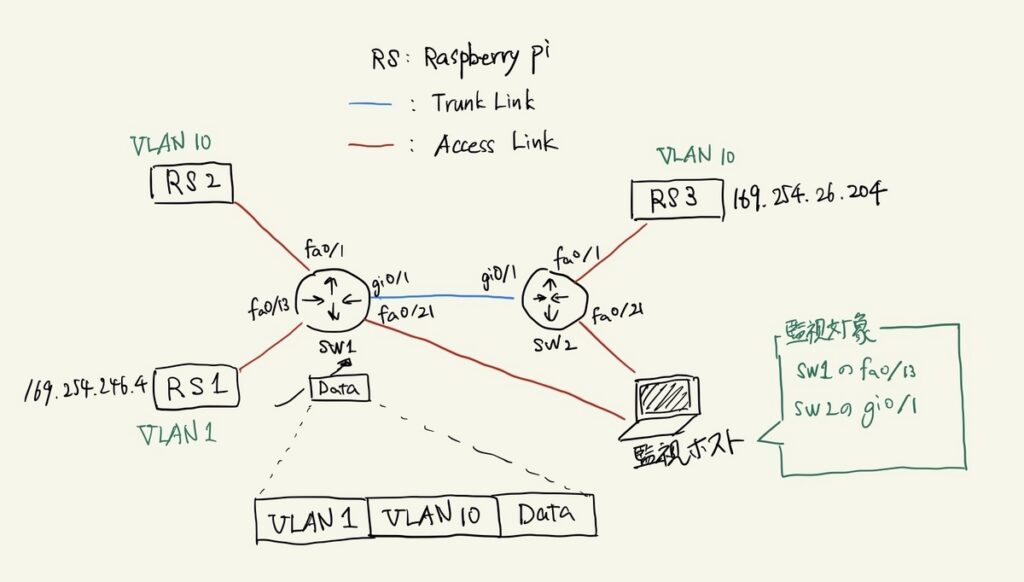

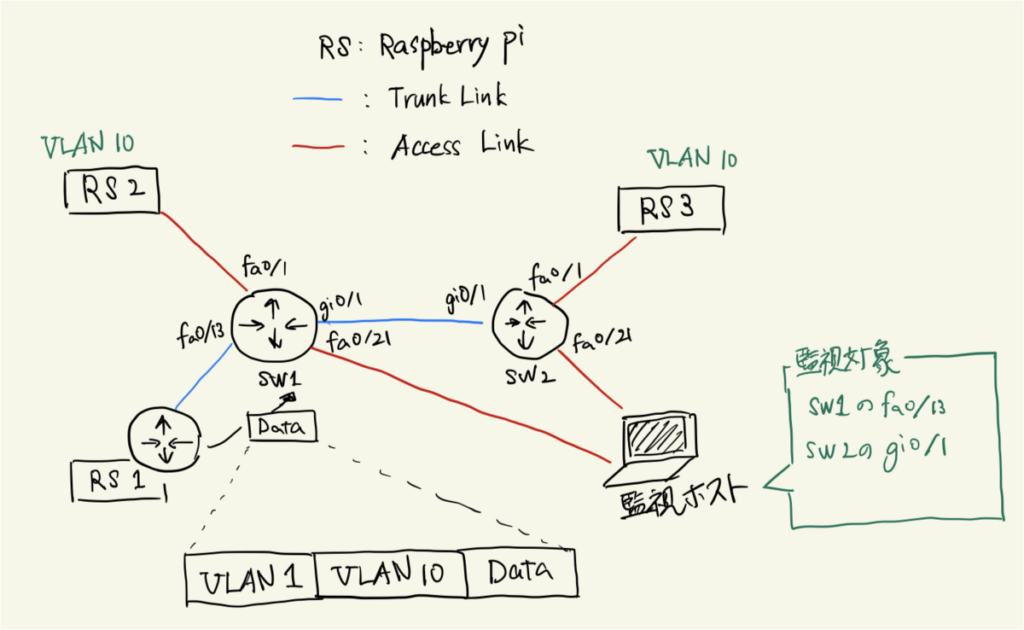

はじめに ー 前記事の内容と本記事で扱う実験内容について 今回は前記事に引き続いて、レイヤー2での攻撃手法であるDouble Tagging Attackに関する記事です。前記事では、Double Tagging Attackをトランクリンクで繋がれた攻撃ホストから行い、通常ではア... -

Double Tagging Attackやってみた① ー トランクリンクからの攻撃

事前の準備〜知識収集 IEEE 802.1Qとは Dot1qとも呼ばれるこのプロトコルはVLAN taggingという仕組みを定義している。VLAN taggingはフレームにVLANタグを付与することで、ネットワークを流れるフレームは必ず一つのVLANに所属していることを保証する仕組... -

スイッチスプーフィングをやってみる

はじめに〜事前知識 多くの組織は、ネットワークを分割し、 ①セキュリティ要件の低いアセット ②セキュリティ上重要なアセット に分けることをして、セキュリティ向上を図る。 ②にIoTのネットワークが含まれていたとしよう。例えば、監視カメラとリモー... -

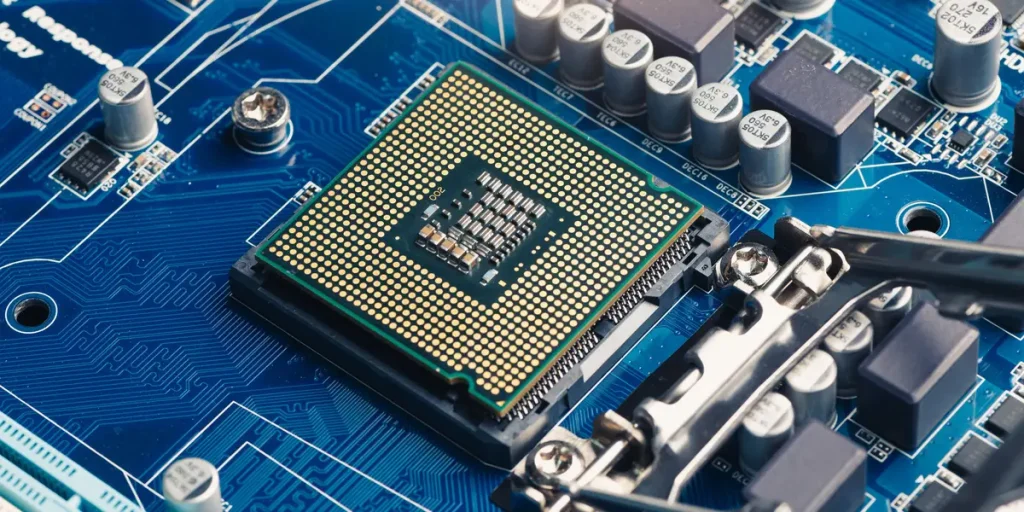

CPU仮想化③ ー複数あるプロセスの中でどれを優先すべきか?

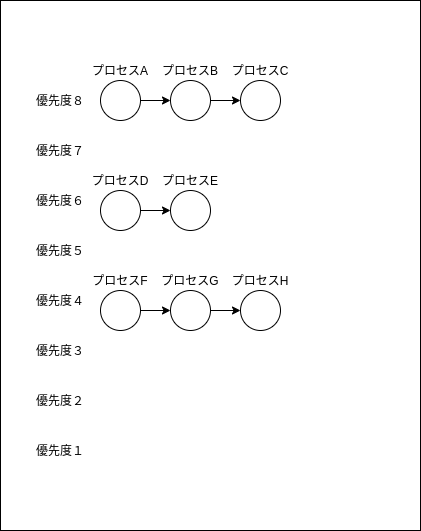

今回は、CPUの仮想化を理解する上での2つの観点のうち、2つ目の「複数あるプロセスの中でどれを優先すべきか?」、というポリシー(方針)の話をしようと思う。 ここで、良いスケジューラを実装するために重要なこととして、パフォーマンスの他に公平性... -

CPU仮想化② ーCPU時間の共有の仕組み

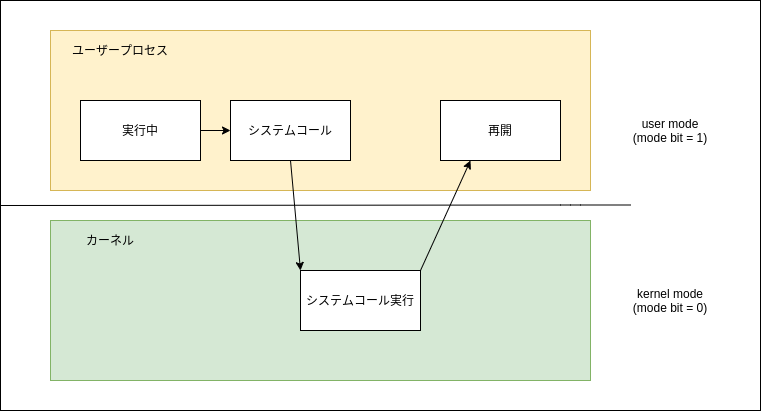

今回は、「どのようにTime Sharing of CPUを行うか」という点について考えていこうと思う。 「どのようにTime Sharing of CPUを行うか」を理解するということは、「Context Switchがどう行われるか」を理解することである。 Context Switchの話に移る前に... -

CPU仮想化① ー導入

CPUの仮想化の話に入る前に、プロセスの話をしなければならない。 プロセスとは、プログラムを実行した際にOSに作られる抽象物のことである。プロセスとプログラムは一対一の関係とは限らず、一つのプログラムから複数のプロセスをつくることができる。実...

1